SOHO(個人事業主)で必要なセキュリティ対策は?

セキュリティ対策と言っても色々な項目が有りますが本ページではIT関連を中心に確認していきたいと思います。

セキュリティ対策は自社の防衛と合わせて取引先からの要望により明確する必要がある場合も有りますので重要なポイントだと思います。

最初に結論から記載させていただくと

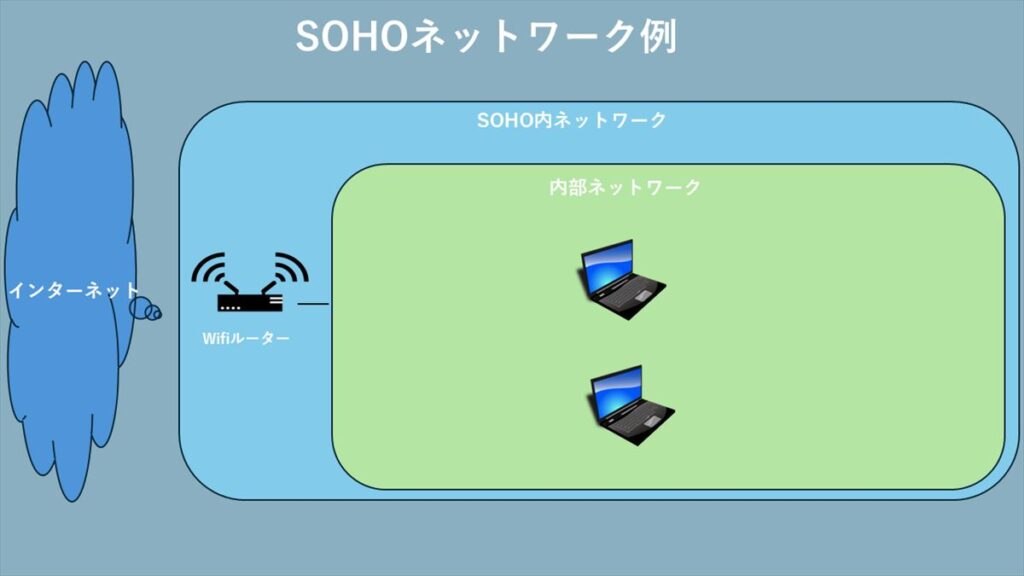

SOHO(個人事業主)で必要なセキュリティ対策はエンドポイント(パソコンなどのデバイス)から対応を進めていくのが良いと思います。

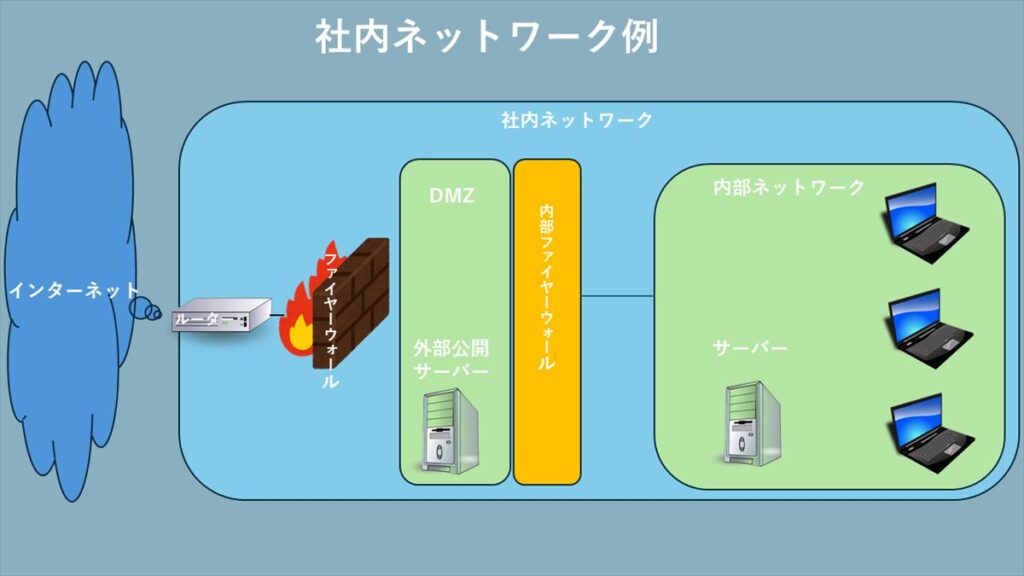

セキュリティ対策としては一般的にファイアウォールなどを中心としたネットワーク関連のセキュリティ対策やパソコンへのウイルス対策ソフトの導入など様々の対策が必要だと思います。

ただしネットワーク関連は下表のように多くの必要な機能があり費用的にも多くなってしまいがちです。

もちろん社内ネットワークにおいて様々な利用の仕方をすれば必要な機能ではあるのですがシンプルな利用の仕方をすることで必要なセキュリティ対策を少なくする事が可能です

例えばリモートからの社内ネットワークへのアクセス、個人所有デバイスの社内ネットワークへのアクセス、メールサーバーの設置、ファイル転送などのデータ通信などあれば便利な機能ですが必要なものを吟味して費用を抑えるという考え方もアリだと思います。

具体的にはウイルス対策ソフトの導入やOSを含めた更新を最優先事項として対策を行うことが良いのではないかと思います。

ネットワークに関しては外部からのアクセスを極力制限する設定を行うことでかなりリスクを低減することが可能だともいます。

またセキュリティ対策的にはあまり意味がないと言われるMACアドレスフィルタリングですが設定を行っておくことで防御できる部分もありますので補助的に利用するようにしておくのも良いと思います。

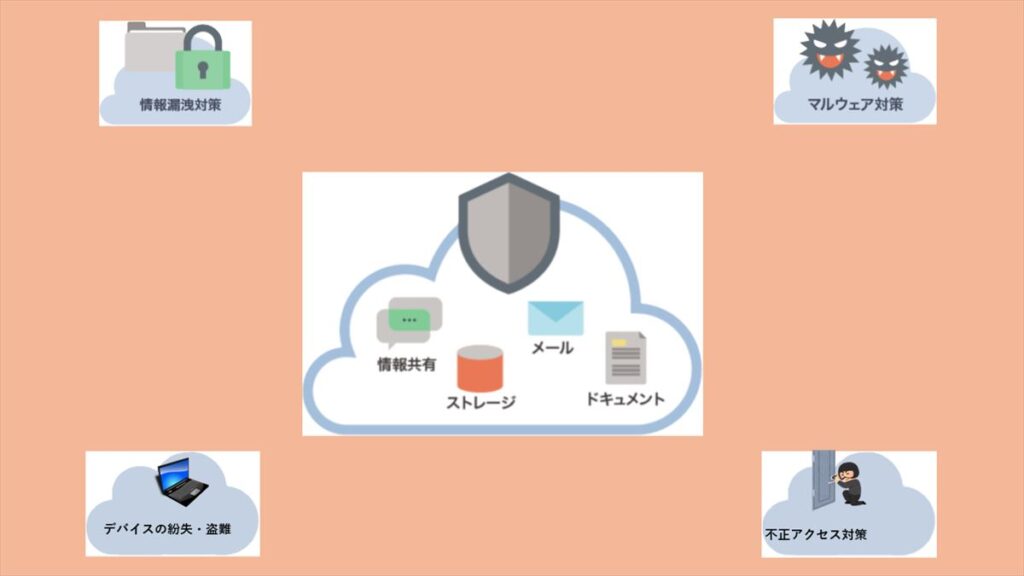

SOHO(個人事業主)で必要なセキュリティ対策は?

主な対策としては

- マルウェア感染

- 不正アクセス

- デバイスの紛失・盗難

- 情報の盗聴

の4つが上がられると思います。

では各々について見ていきたいと思います。

SOHO(個人事業主)で必要なマルウェア感染対策

セキュリティ対策ソフトの未導入・更新不備

ウイルス対策ソフトなどのセキュリティ対策ソフトを未導入の場合は危険度は高いのでもし導入されていない場合は早急に導入が必要だと思います。

通常はウイルス対策ソフトが導入されていない場合はWindows 11には「Windows Defender」が標準搭載されていることもあり余りないと思います。

ただしネットワークに接続してないなどの理由で更新がされていない場合は多々ありますので注意が必要です。

管理人が以前勤務していた企業でもウイルス対策ソフトの導入自体は当然行っているのですが営業マンなどは出張に出ていたパターンファイルが更新されていないという事は頻繁に起こっていました。

エンタープライズの企業ではこのような状態で社内ネットワークに接続しようとした場合(本番ネットワークとは別の)検疫ネットワークに一旦接続して更新を行ってから本番ネットワークに接続する仕組みを用意している事も多いです。

SOHO(個人事業主)の場合は検疫ネットワークを用意することは難しいかと思いますので更新がされていない場合は速やかに更新作業を行うことをルール化しておくことが肝要かと思います。

OS等のアップデートの未実施

OSやアプリなどのアップデートを未実施の場合、危険なセキュリティホールが放置されたままになってしまう事となってしまいリスクが高くなってしまいます。

一定以上クライアント(PCなど)を所有している企業はWSUS:「Windows Server Update Services」などでクライアントの一括管理を行っている場合が多いです。

SOHOだとサーバーを導入すること自体が難しい場合も有るかと思いますのでクライアントでWindows Updateなどの設定を行って対応していくことが多くなると思います。

補足:WSUS:「Windows Server Update Services」はOSだけでなく(一部制限は有りますが)Office製品などのマイクロソフト社製ソフトウエアも一緒に管理可能です。

偽サイトへのアクセス

偽サイトへのアクセスもかなり危険ですよね。

アクセスするだけでウイルス感染してしまうというパターンも有りますしね。

企業ではプロキシーサーバーにWEBフィルタリング機能を用意している場合もあります。

SOHOだとクライアントにWEBフィルタリングをインストールすることもあるかと思います。

そもそも知らないWEBサーバーへのアクセスを控えるというのも有力な対策かと思います。

なりすましメールに添付されたファイルの開封やリンクのクリック

怪しいメールに付いているリンクなどをクリックしないというのは大事だと思います。

企業ではメールのリンクをクリックしても起動しないようにしている企業も有るかと思います。

またメールに添付されているファイルに関してはサーバーにウイルス対策ソフトを導入してありスキャンすることが一般的だと思います。

SOHOでの対策としては不審なメールのリンクや添付ファイルを不用意に開かないということが肝要だと思います。

もちろんSOHOにおいてもクライアントにウイルス対策ソフトを導入しておくというような対策をするのが良いかと思います。

SOHO(個人事業主)で必要な不正アクセス対策

ファイアウォールなし

ファイアウォールはインターネットからのアクセスに対するセキュリテイを担保するために設置するものでほぼすべての企業は導入されていると思います。

SOHOでは価格的に専用のファイアウォールを導入することが難しいと考える方も多いのでルーターを代用として活用されている方も多いと思います。

当然セキュリティ機能としてはファイアウォールの方が優秀ですので価格的に許すようであればファイアウォールの導入をお勧めします。

ルーターを代用する場合は通信ポートを基本的に制限してリモートアクセスなどの使い方はしない方が無難だと思います。

推測されやすいパスワードの使用

ユーザー、パスワードを推測されやすいものを利用しているとベーシック認証(ユーザーとパスワードでのみ認証)をしているサイトでは簡単に不正アクセスが可能となります。

対策としてはパスワードは推測されにくい物を利用する、定期的に変更を行うなどの基本的な対策が有効だと思います。

パスワードの使い回し

パスワードの使いまわしを行うと他サイトで漏洩したパスワードを利用してリストアタックを行われる可能性が有ります。

補足:

リストアタックとは不正に入手したユーザー、パスワードを利用してサイトへの不正アクセスを試みる手法です。

ログイン方法を書いたメモの放置

パソコンなどにパスワードを書いた付箋を付けている人などを見かけますがこれはパスワード設定をしている意味が無くなってしまいます。

パソコンを紛失した場合など付箋などを付けていた場合当事者の責任がより強く問われる可能性が有ります。

アップデート未実施

OS等のアップデートを行っていないことで既知のセキュリティホールが残っていて、それを利用した不正アクセスを許してします可能性があります。

一番多いともいえるパターンなのでアップデートは定期的に行い回避出来るようにしたいものですね。

SOHO(個人事業主)で必要なデバイスの紛失・盗難対策

電車の網棚に置いた端末入りバッグを失念

これも有りがちなパターンです。

パソコンを持っいる場合は手から離さないのが吉です。

管理人が管理していた会社でもパソコン紛失の事件が起こってしまったことがありました。

いざ起こってしまうと総務部門などにも情報を共有せざる得ないので状況によっては懲戒の内容になってしまう事も考えられます。

この時は幸い紛失したパソコンが警察に届いたのとパソコン自体に部外者は簡単にアクセスできない設定がされていたので大きな問題にならずにすみました。

カフェで端末を放置して長時間離席

最近はリモートワークを行う機会も増えてきてカフェで仕事を行う機会があるという方も多いのではないかと思います。

カフェ利用の際は周囲からの覗き見や紛失に注意したいものです。

特に席にパソコンを置いたまま長時間離籍してしまうと当たり前ですけど不正操作や盗難のリスクが高まりますので注意が必要だと思います。

暗号化せずに保存

データを暗号化せずに外部媒体などに保存した場合容易にデータにアクセス出来るためデータ流失の可能性が高まります。

バックアップ未実施

バックアップを行っていない場合盗難等による紛失や故障などのより利用できなくなった場合データの消失の要因となります。

万が一の場合の備えてバックアップを行っておくことは重要だと思います。

SOHO(個人事業主)で必要な情報の盗聴対策

無線LANの設定不備

拠点に無線LANを設置する場合社外のパソコン等からアクセスできないようにすることが必要です。

方法としてはエンタープライズ向けはデバイスの認証をユーザーやデバイスを専用のサーバーを使って認証する外部認証タイプであり、この方式では、個別のID・パスワードや電子証明書が用いられます。

個人や家庭向けの小規模な無線LANでは接続先となるネットワーク名を示すSSIDとPSKを指定するだけの方式となりますがセキュリティ向けに考えると十分とは言えないと思います。

SSIDとPSKを指定するだと全てのデバイスが同じパスフレーズを利用しますので漏洩などのリスクも高まります。

またパスフレーズを知っている退職者が出た場合などセキュリティを担保するためには全端末の設定を変更する必要が出てしまいますので作業的にも煩雑になることが想定されます。

「MACアドレス認証」を利用する方法も考えられますが割と容易に盗聴することが可能ですので補足的機能として考えた方が良いかと思います。

偽アクセスポイントへの接続

外出先にいるときに「フリーWi-Fiスポット」を利用したい場合も有るかと思います。

ただしセキュリティを考えると「フリーWi-Fiスポット」を利用をすることはお勧めできません。

勿論利用しても大丈夫なアクセスポイントも多いかと思いますが危険なものも有りますので利用する場合は注意が必要です。

ただ契約している「Wi-Fiスポット」でも名前を似せた偽アクセスポイントがある可能性も有りますので接続の際は注意が必要だと思います。

暗号化せずに送信

インターネット上を暗号化せずにデータ送信することはデータ盗聴の原因となります。

データ送信をする際は暗号化した方法を利用するようにしたいものです。

画面をのぞき見される

カフェや電車内でパソコンを利用している際に隣の人にパソコンの画面を覗き見をされるリスクが有るかと思います。

管理人も電車内でパソコンを利用している方の画面が目に入ることも多くてそんな情報見せて大丈夫?と思うことも多々あります。

対策としてはそもそも覗き見が可能な場所で利用しないのが一番ですが利用される場合は覗き見防止機能が用意されているパソコンを利用されるのが良いかと思います。